Autrefois, sécuriser un réseau, c'était comme protéger une maison avec une grande clôture : tant que vous étiez à l'intérieur, vous étiez en sécurité. Mais aujourd’hui, ce modèle ne tient plus ! Avec le cloud, le télétravail et les cyberattaques toujours plus rusées, les menaces sont déjà à l’intérieur. 😱

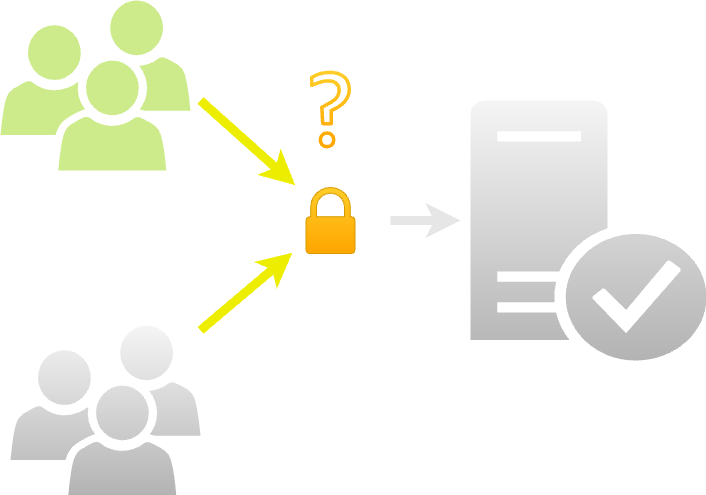

C’est là que Zero Trust entre en scène : une approche qui part du principe que personne ne doit être digne de confiance par défaut. Chaque utilisateur, chaque appareil, chaque connexion doit être vérifié, contrôlé et surveillé en permanence.

Vous êtes prêt ? Alors découvrons comment Zero Trust va transformer votre cybersécurité 😌.

Zero Trust vs Sécurité Traditionnelle

Les anciennes approches segmentaient les réseaux en zones de confiance, contrôlées par des pare-feu (ex. : une DMZ pour les serveurs exposés). Zero Trust, lui, abolit ce concept en appliquant des contrôles sur chaque transaction, indépendamment de la localisation du périphérique ou de l'utilisateur. C’est un peu comme un poste de contrôle ultra-strict : chaque utilisateur doit prouver son identité, chaque action est scrutée, et aucune confiance implicite n’est accordée. J'ai beaucoup aimé ce paragraphe d'un livre de Evan Gilman & Doug Barth.

Le modèle standard tente de construire un mur entre les ressources de confiance et celles qui ne le sont pas (c'est-à-dire entre le réseau local et Internet). En revanche, le modèle Zero Trust jette l'éponge et accepte la réalité selon laquelle les "méchants" sont partout. Plutôt que de construire des murs pour protéger les éléments vulnérables à l'intérieur, il transforme toute la population en une milice.

Concepts principaux du Zero Trust

① Le réseau est toujours suspect

Zero Trust considère qu'aucun réseau n'est sûr, qu'il soit interne ou externe. Chaque demande d'accès est traitée comme potentiellement malveillante, ce qui oblige à une vigilance constante.

② Les menaces sont aussi présentes à l'extérieur qu'à l'intérieur

Contrairement aux modèles classiques qui font confiance aux utilisateurs internes, Zero Trust adopte une posture paranoïaque : n'importe quel utilisateur ou appareil peut être compromis à tout moment. L'accès doit être conditionné par l'identité et le comportement des utilisateurs et non par leur emplacement.

③ Authentification et Autorisation Systématiques

Chaque appareil, utilisateur et flux réseau doit être validé en permanence 😬. L'authentification multifactorielle (MFA) et la gestion des identités (IAM) sont essentielles.

④ Des politiques dynamiques et contextuelles

Les décisions d'accès doivent s'appuyer sur des analyses en temps réel, combinant plusieurs facteurs (lieu, appareil, historique de connexion) pour déterminer si une action est légitime.

Un Changement Nécessaire pour une Sécurité Moderne 🔐

Le modèle Zero Trust n'est pas qu'une tendance, c'est une nécessité face aux menaces modernes. Dans un monde où les attaques sont de plus en plus sophistiquées et où les frontières du réseau n’existent plus, faire confiance par défaut est une faille en soi.

Grâce à une authentification stricte, une segmentation intelligente, une surveillance continue et une automatisation avancée, Zero Trust transforme la cybersécurité en un système proactif et résilient. Son implémentation peut sembler complexe, mais avec une approche progressive—tests en lab, collaboration inter-équipes et adoption des bons outils—, il devient un levier puissant pour renforcer la sécurité de toute organisation.

💡 En cybersécurité, mieux vaut prévenir que guérir. Il est temps de passer à Zero Trust dès aujourd’hui ! 🚀